Informatiebeveiliging: Bedrijven helpen bij het organiseren van hun informatiebeveiligingsprocessen

De veiligheid van onze samenleving en economie staat door verschillende ontwikkelingen steeds meer onder druk. Denk aan pandemieën en oorlogen, maar ook cyberdreigingen, organisaties staan voor steeds urgentere uitdagingen. Uit onderzoek van ISMS.online blijkt dat 90% van de bedrijven het afgelopen jaar te maken heeft gehad met een cyberincident. En meer dan een op de drie bedrijven (36%) heeft te maken gehad met een datalek (bron: ISMS.online’s State of Infosec-rapport). In het licht van de toenemende cyberdreigingen heeft de Europese Unie eind 2022 de “Netwerk- en cyberdreigingen” aangenomen.

De Network Information Security Directive (NIS2) verplicht Europese lidstaten om de digitale en economische weerbaarheid te versterken. Het doel van de richtlijn is om de digitale (cyber)risico’s voor de netwerk- en informatiesystemen van organisaties zoveel mogelijk te beperken.

Informatiebeveiliging ingebed in jouw organisatie

Met het oog op de NIS2-richtlijn adviseert de Nederlandse overheid uw organisatie om nu al te beginnen met het optimaliseren van uw cybersecurity en het waarborgen van de continuïteit van uw bedrijfsprocessen op de lange termijn. Dit beschermt uw organisatie tegen bestaande cyberrisico’s en zorgt ervoor dat het beleid van uw bedrijf in lijn is met de nieuwe wetgeving die voortvloeit uit de NIS2-richtlijn. Dit zal naar verwachting tegen het einde van het jaar in werking treden in 2024.

Linx IT Solutions is een langdurige partner voor klanten op het gebied van procesoptimalisatie en digitalisering van bedrijfsprocessen. Vanuit dat perspectief zijn privacy en internetveiligheid altijd erg belangrijk geweest. Het waarborgen van digitale veiligheid en het beschermen van de privacy zijn een integraal onderdeel van de dienstverlening aan onze klanten. Als reseller bieden wij jou, op basis van onze expertise op het gebied van Security en Privacy, een hoogwaardig online platform voor informatiebeveiliging: ISMS.online.

Risicoanalyse

Een risicoanalyse bestaat uit verschillende onderdelen. Hier zijn de belangrijkste stappen die doorgaans worden gevolgd:

- Inleiding: Dit is waar je het doel van de risicoanalyse uiteenzet.

- Risicobeleid: Hier beschrijf je het beleid van de organisatie met betrekking tot risicobeheer.

- Interne en externe risicofactoren: Je identificeert en analyseert de interne en externe factoren die een risico kunnen vormen voor de organisatie.

- Maatregelen per risico: Voor elk geïdentificeerd risico, stel je maatregelen voor om het risico te beperken.

- Conclusies en aanbevelingen: Op basis van je analyse trek je conclusies en doe je aanbevelingen.

De structuur en inhoud van een risicoanalyse kunnen variëren, afhankelijk van de specifieke context en behoeften van de organisatie. Het doel is altijd om een duidelijk beeld te krijgen van de potentiële risico’s en hoe deze kunnen worden beheerd.

Beleid & Procedures

By following these steps, organizations can develop and implement robust cybersecurity policies and procedures, fostering a secure digital environment and mitigating potential risks effectively. Regular reviews and updates are essential to staying ahead of emerging cyber threats.

Het creëren van effectief beleid en procedures voor cyberbeveiliging is cruciaal voor het beschermen van digitale activa. Volg deze stappen om een uitgebreid raamwerk te ontwikkelen:

- Risicobeoordeling: Identificeer potentiële bedreigingen en kwetsbaarheden die specifiek zijn voor uw organisatie. Evalueer de mogelijke gevolgen voor de vertrouwelijkheid, integriteit en beschikbaarheid van gegevens.

- Naleving van wet- en regelgeving: Begrijp en houd u aan relevante wet- en regelgeving om ervoor te zorgen dat het beleid in overeenstemming is met de wettelijke vereisten.

- Definieer doelstellingen: Geef duidelijk een overzicht van de doelstellingen van het cyberbeveiligingsbeleid. Deze kunnen gegevensbescherming, toegangscontroles, incidentrespons en bewustzijn van werknemers omvatten.

- Betrek belanghebbenden: Betrek belangrijke belanghebbenden, waaronder IT-personeel, juridische experts en management, om verschillende perspectieven te verzamelen en te zorgen voor een uitgebreide dekking.

- Beleid: Opstellen van duidelijk, beknopt beleid om geïdentificeerde risico’s aan te pakken. Voeg secties toe over acceptabel gebruik, toegangscontroles, gegevensclassificatie, versleuteling en incidentrapportage.

- Training van werknemers: Ontwikkel trainingsprogramma’s om werknemers voor te lichten over het beleid en de procedures. Zorg ervoor dat het personeel hun rollen en verantwoordelijkheden bij het handhaven van cyberbeveiliging begrijpt.

- Implementatieplan: Definieer een gefaseerde aanpak voor de uitvoering van het beleid. Communiceer veranderingen duidelijk en zorg voor de nodige middelen en ondersteuning tijdens de overgang.

- Regelmatige beoordeling en update: Evalueer en update het beleid regelmatig om het aan te passen aan veranderende bedreigingen en organisatorische veranderingen. Periodieke evaluaties zorgen ervoor dat het beleid relevant en effectief blijft.

- Monitoring en handhaving: Implementeer mechanismen voor continue monitoring van de naleving van het beleid. Stel consequenties vast voor niet-naleving en creëer een cultuur van verantwoording.

- Integreer een incidentresponsplan: Integreer het cyberbeveiligingsbeleid met een incidentresponsplan, zodat een gecoördineerde aanpak voor het beheren en beperken van beveiligingsincidenten wordt gegarandeerd.

Door deze stappen te volgen, kunnen organisaties een robuust cyberbeveiligingsbeleid en -procedures ontwikkelen en implementeren, waardoor een veilige digitale omgeving wordt bevorderd en potentiële risico’s worden beperkt. Regelmatige evaluaties en updates zijn essentieel om toemomstige cyberdreigingen voor te blijven.

Training & Bewustwording

Trainingen en bewustwordingssessies voor informatiebeveiliging zijn om verschillende redenen cruciaal: Gevoelige gegevens beschermen:

Een van de belangrijkste redenen voor het uitvoeren van deze sessies is het beschermen van gevoelige gegevens. Werknemers leren over de verscheidenheid aan beveiligingsrisico’s waarmee uw organisatie dagelijks wordt geconfronteerd.

- Naleving van de wet- en regelgeving: Het hebben van een trainingsprogramma voor informatiebeveiliging levert het bewijs dat de organisatie voldoet aan de wet. Dit type training is normaal gesproken vereist voor alle werknemers.

- Verminder menselijke fouten: Menselijke fouten zijn een belangrijke oorzaak van inbreuken en aanvallen. Security awareness training leert werknemers hoe ze het bedrijf kunnen beschermen bij het gebruik van technologie, waardoor de kans op menselijke fouten wordt verkleind.

- Ontwikkel een op beveiliging gerichte cultuur: Regelmatige training zorgt voor betere gewoonten en helpt bij het ontwikkelen van een op beveiliging gerichte cultuur binnen de organisatie.

- Geef werknemers meer mogelijkheden: Wanneer werknemers vertrouwen hebben in hun interacties met gegevens die beveiligingsprotocollen moeten volgen, is de kans kleiner dat ze een incident veroorzaken.

- Bescherm middelen: Een inbreuk op de beveiliging kan verwoestend zijn voor de reputatie en financiën van een bedrijf. Security awareness training is een investering die helpt bij het beschermen van uw bedrijfsmiddelen.

- Voorkom downtime: Mocht er zich een inbreuk of incident voordoen, dan kost het veel tijd om het te onderzoeken en te repareren. Een beveiligingsbewustwordingstraining (Security awareness training) helpt dergelijke verstoringen te voorkomen.

Samenvattend zijn deze sessies een essentieel hulpmiddel voor bedrijven die hun gegevens effectief willen beschermen, het aantal menselijke incidenten willen verminderen, de kosten van de respons willen verlagen en ervoor willen zorgen dat hun werknemers begrijpen hoe ze op verantwoorde wijze met klantgegevens kunnen omgaan en veilig online kunnen navigeren.

Incident respons plan

Het opstellen van een effectief Incident Response Plan (IRP) omvat verschillende belangrijke stappen om cyberbeveiligingsincidenten efficiënt te beheren en te beperken.

- Voorbereiding: Identificeer en documenteer kritieke middelen, stel een incidentresponsteam op en definieer hun rollen en verantwoordelijkheden. Ontwikkel communicatiestrategieën, inclusief interne en externe belanghebbenden.

- Identificatie: Implementeer monitoringsystemen om potentiële incidenten snel te detecteren en identificeren. Definieer wat een incident is en stel waarschuwingsmechanismen in.

- Respons: Zodra een incident is gedetecteerd, isoleert u de getroffen systemen om verdere schade te voorkomen. Dit kan inhouden dat de verbinding met het netwerk wordt verbroken of dat toegangscontroles worden geïmplementeerd.

- Oplossing: Identificeer en verwijder de hoofdoorzaak van het incident. Deze stap is bedoeld om de dreiging volledig te elimineren en toekomstige gebeurtenissen te voorkomen.

- Herstel: Begin met het herstellen van getroffen systemen en gegevens vanaf back-ups. Zorg ervoor dat het herstelproces methodisch is en op volledigheid wordt gecontroleerd.

- Geleerde lessen: Voer een grondige analyse uit na het incident. Evalueer de effectiviteit van de respons en identificeer verbeterpunten in zowel technische als procedurele aspecten.

- Documentatie en rapportage: Documenteer alle acties die zijn ondernomen tijdens het incidentresponsproces. Bereid rapporten voor belanghebbenden voor, waarin het incident, responsacties en aanbevelingen voor toekomstige verbeteringen worden beschreven.

Evalueer en update het IRP regelmatig om het af te stemmen op evoluerende cyberdreigingen en organisatorische veranderingen. Regelmatige oefeningen en trainingssessies helpen ook om de effectiviteit van het plan en de paraatheid van het incidentresponsteam te waarborgen.

Toezicht & Handhaving

Toezicht en handhaving op het gebied van cyberbeveiliging zijn van cruciaal belang voor het handhaven van een veilige digitale omgeving. Het proces omvat actieve monitoring, beleidshandhaving en corrigerende maatregelen om naleving te garanderen.

- Contstante bewaking: Gebruik beveiligingstools om netwerkverkeer, systeemlogboeken en gebruikersactiviteiten in realtime te bewaken. Dit helpt om ongebruikelijke patronen of potentiële bedreigingen snel te identificeren.

Beleidsimplementatie: Stel een uitgebreid beveiligingsbeleid op en handhaaf dit met een overzicht van acceptabel gebruik, toegangscontroles en gegevensbeschermingsmaatregelen. Werk dit beleid regelmatig bij om nieuwe bedreigingen aan te pakken. - Incidentdetectie en -respons: Implementeer geautomatiseerde systemen om beveiligingsincidenten snel te detecteren en erop te reageren. Dit omvat het instellen van waarschuwingen en geautomatiseerde reacties voor verdachte activiteiten.

- Toegangscontrole en authenticatie: Maak gebruik van robuuste toegangscontroles en multi-factor authenticatie om ervoor te zorgen dat alleen geautoriseerde personen toegang hebben tot gevoelige informatie.

- Regelmatige audits en beoordelingen: Voer periodieke beveiligingsaudits en -beoordelingen uit om kwetsbaarheden en niet-nalevingsproblemen te identificeren. Dit helpt bij het proactief aanpakken van potentiële beveiligingslekken.

- Gebruikerstraining en bewustwording: Informeer gebruikers over beveiligingsbeleid, bedreigingen en veilige online praktijken. Bewustmakingsprogramma’s vergroten het begrip van gebruikers en verkleinen de kans op inbreuken op de beveiliging.

- Handhavingsmaatregelen: Implementeer consequenties voor beleidsschendingen en zorg voor verantwoording. Dit kan gaan om tijdelijke toegangsbeperkingen, aanvullende training of zwaardere straffen voor herhaalde overtredingen.

- Regelmatige updates en patchbeheer: Houd software, besturingssystemen en beveiligingstools up-to-date om kwetsbaarheden aan te pakken. Het regelmatig patchen en updaten van systemen is cruciaal voor het handhaven van een veilige omgeving.

Door deze stappen te integreren, kunnen organisaties een proactieve cyberbeveiligingsaanpak opzetten, risico’s minimaliseren, naleving waarborgen en snel reageren op potentiële bedreigingen. Regelmatige evaluaties en aanpassingen van beveiligingsprotocollen vergroten de algehele doeltreffendheid van toezichts- en handhavingsmaatregelen.

ISMS.online

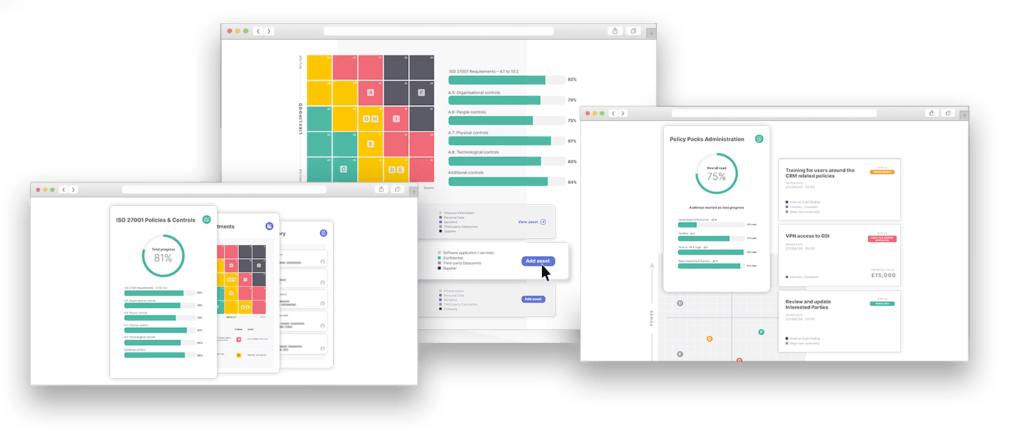

Eenvoudige naleving. ISMS.online heeft alles wat je nodig hebt om jouw compliance management te stroomlijnen. Maak kennis met jouw nieuwe compliance-toolkit.

Gebouwd voor jouw bedrijf. ISMS.online is gebouwd met alles wat je nodig hebt om met gemak te slagen, en het is direct uit de doos klaar voor gebruik. Met meer dan 100 beschikbare frameworks kunnen we je helpen om snel het juiste managementsysteem voor jouw bedrijf in te richten en te onderhouden.

Jouw alles-in-één oplossing op één plek. ISMS.online ondersteunt meer dan 100 van de meest gevraagde nalevingskaders, waaronder ISO 27001, ISO 27701, ISO 22301, NIS2, GDPR en nog veel meer. De enige compliance-software die je nodig hebt.

ISMS.online is een toonaangevende leverancier van compliance software. De oplossing kan worden gebruikt om informatiebeveiliging, privacy, bedrijfscontinuïteit te beheren of als een geïntegreerd systeem voor al uw compliance-behoeften. Linx adviseert en ondersteunt graag bij de opzet en implementatie het systeem.

Zien is geloven

Wij laten je graag zien wat Linx IT Solutions voor jouw bedrijf kan betekenen. Wij beantwoorden jouw vragen over de mogelijkheden van onze oplossingen en ondersteunen dit met voorbeelden uit onze praktijk. Met een live demo kunnen we je de kracht van onze oplossingen laten ervaren. Onze experts helpen je graag op weg naar een succesvoller bedrijf.